CTF/Jade CTF

[DFIR] AFFAIR

y3nny

2022. 10. 28. 05:36

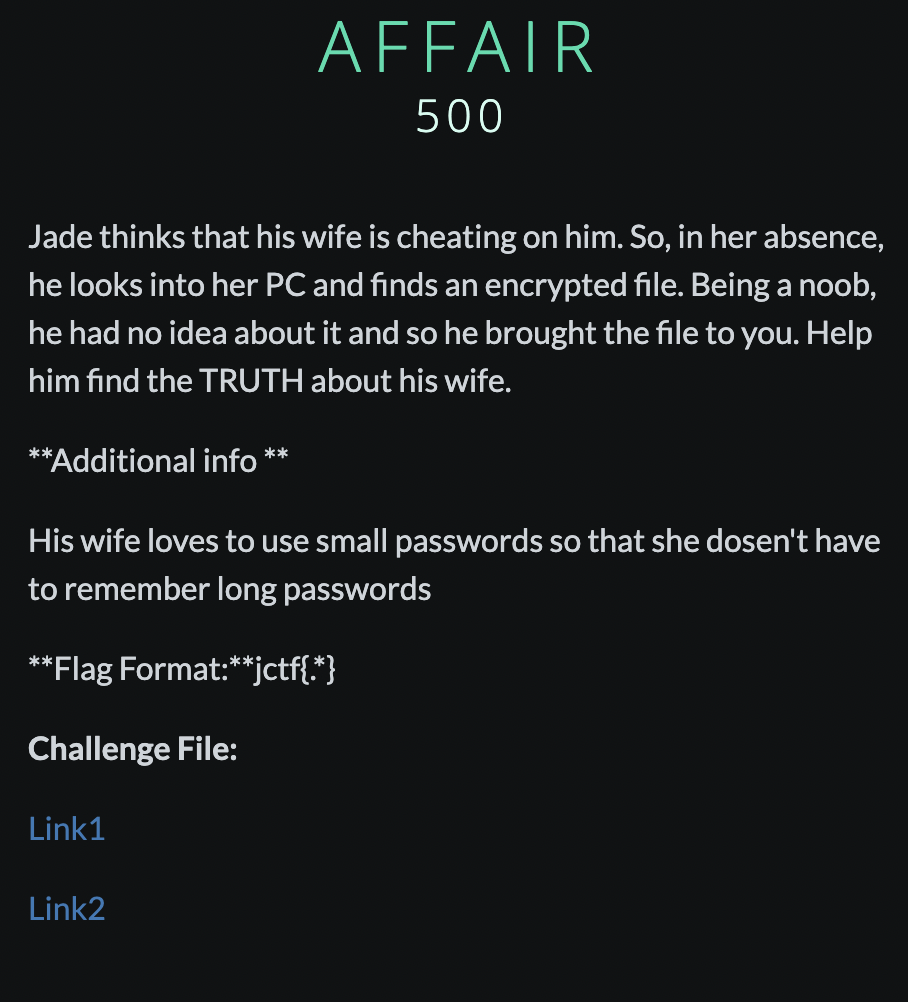

제이드가 와이프가 바람피는것 같다고.. 와이프 몰래 비번 걸린 파일을 가져와서 풀어달라는데.. 맴찢이네ㅠ

힌트는, 제이드 와이프는 긴 암호말고 짧은 암호를 선호한다네..

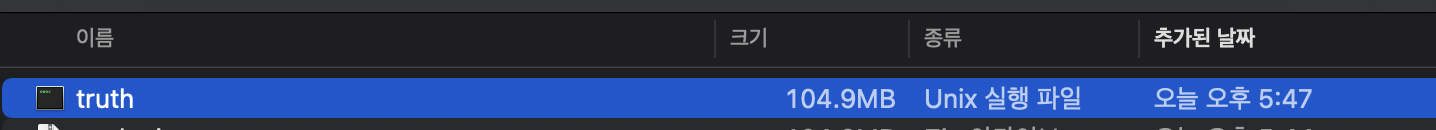

일단, 파일을 열어보자.

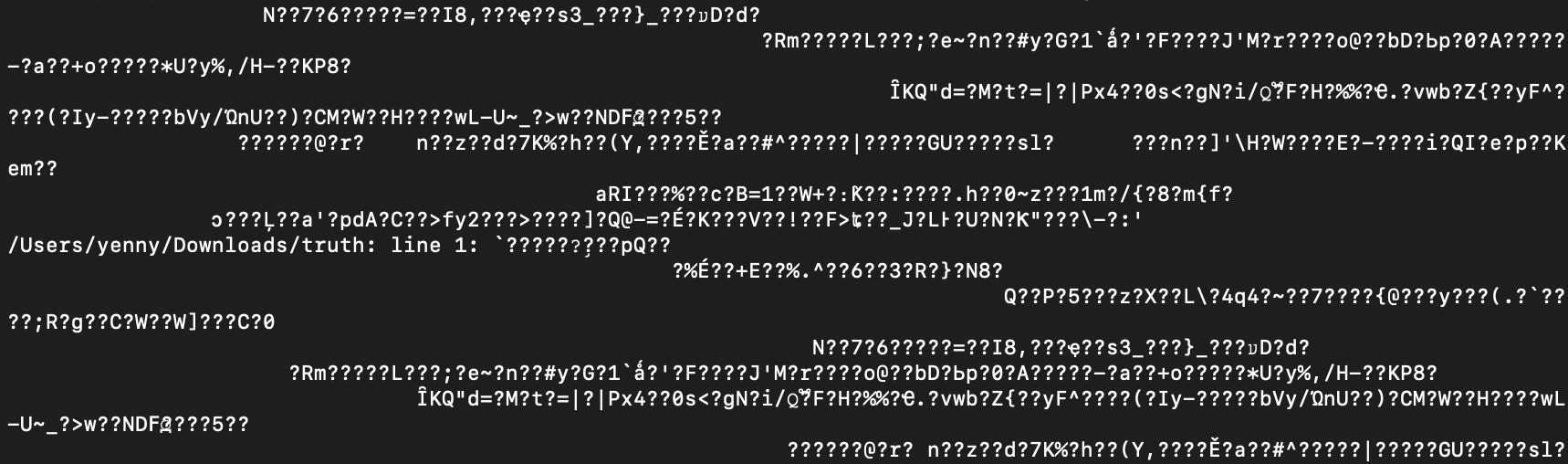

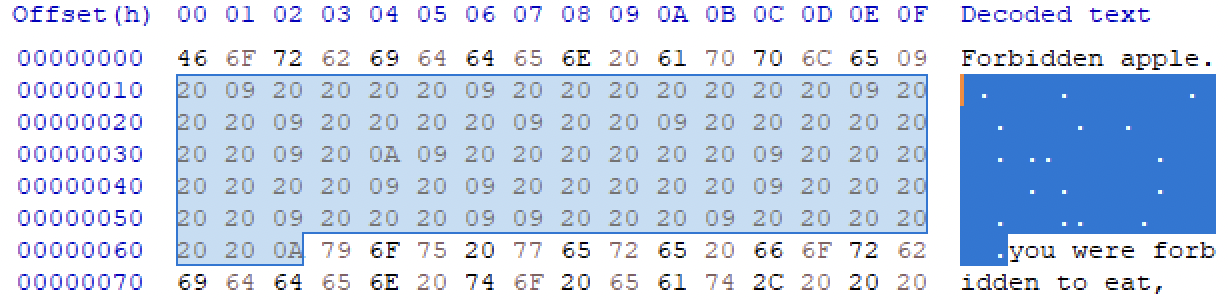

그럼 txt파일로 바꿔서 확인해보자.

이런 알 수 없는 문자열만 나오고.. 어떻게 시작해야 될지 감이 안온다. 흠, 그럼 구글링을 해보자. (검색 문장 : unix file crack)

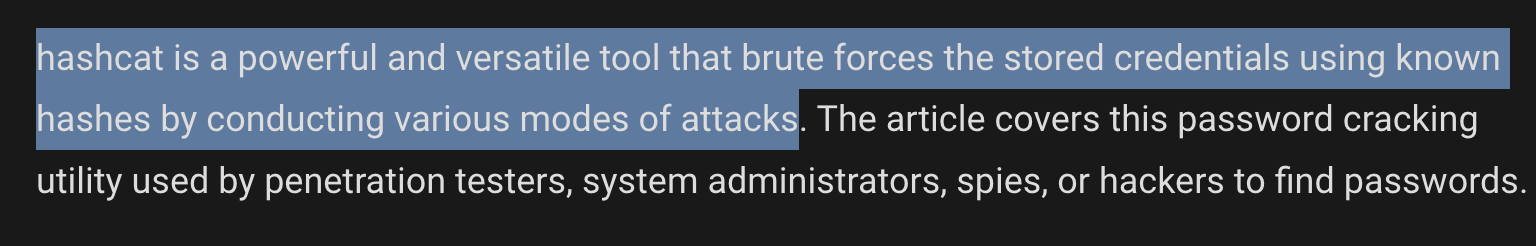

흠.. hashcat이라.. 구글 검색을 통해 사용하는 방법을 적용해서 이 파일의 플래그를 찾아보자!

Hashcat은 암호 크래커 이며 가장 복잡한 암호 표현도 깨도록 설계

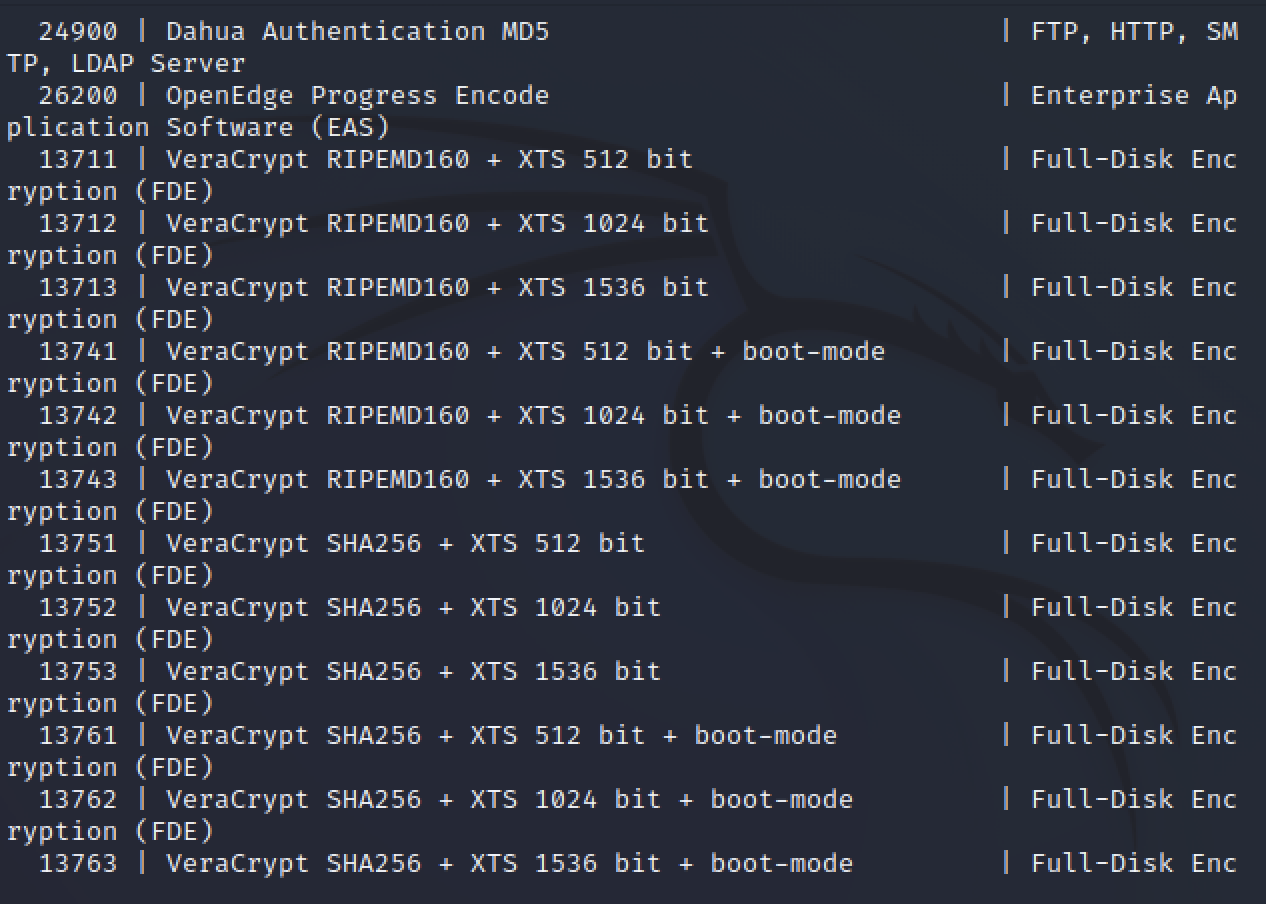

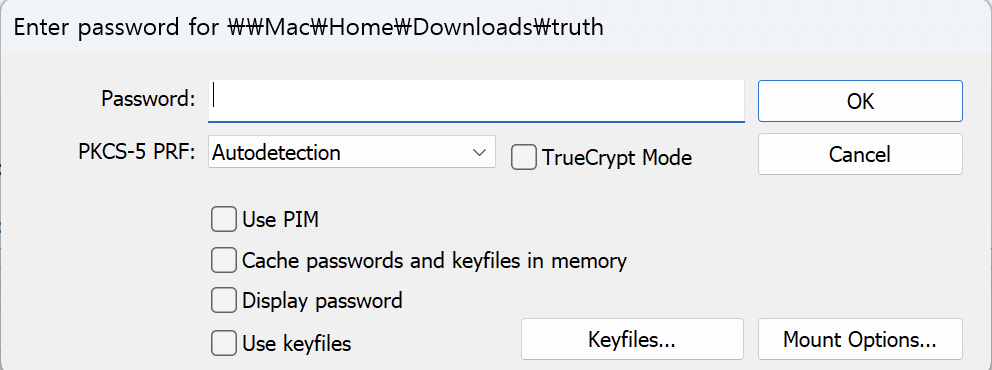

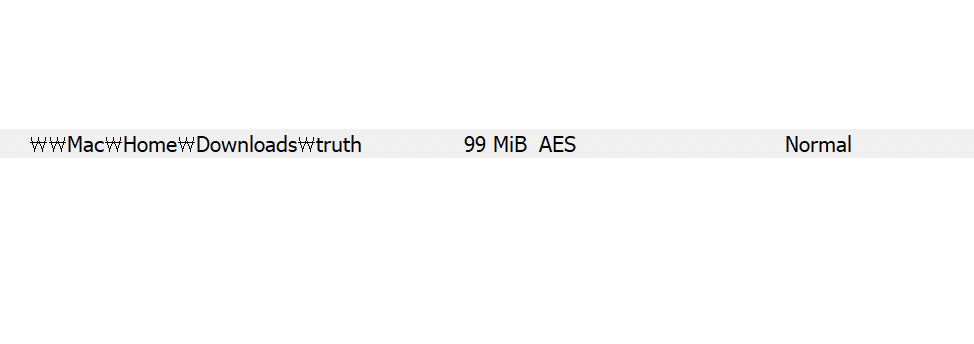

일단 여기서 VeraCrypt 와 TrueCrypt의 차이를 설명하자면,

Veracrypt : Uinux, Windows 등의 운영체제에 사용되는 암호화 소프트웨어

TrueCrypt : Windows 에서만 사용되는 암호화 소프트 웨어

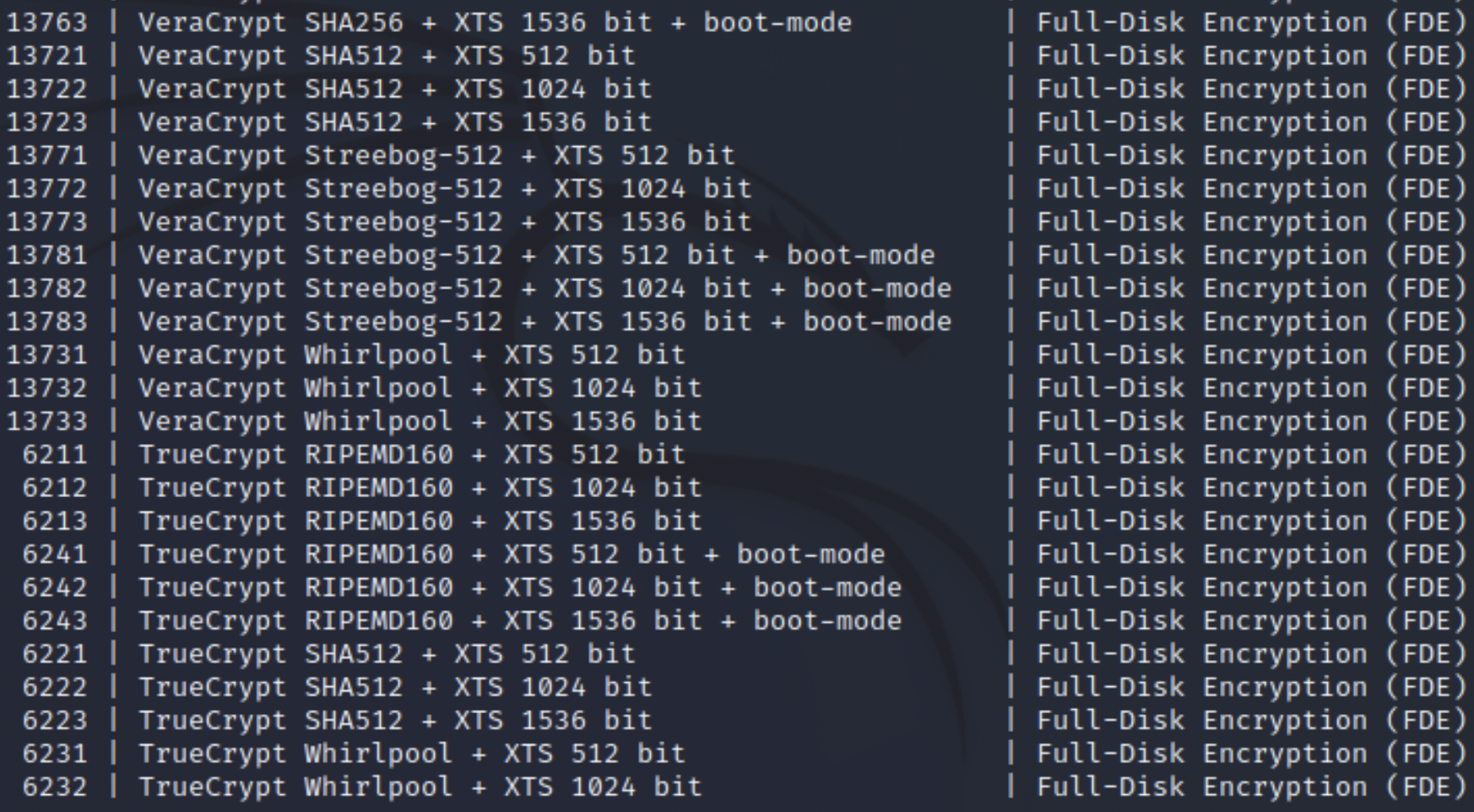

우리는 이 파일이 Unix인 걸 알았으니, VeraCrypt만 집중하면 된다.. (근데 왜 메모리 부족으로 안된다고 하니..?ㅠㅠ)

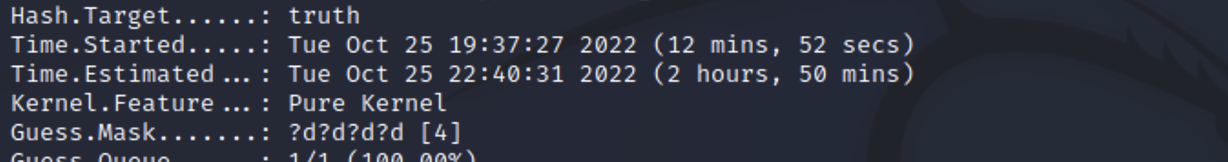

다시 RAM설정을 좀 늘려주고, 비밀번호 크랙을 시작했다.

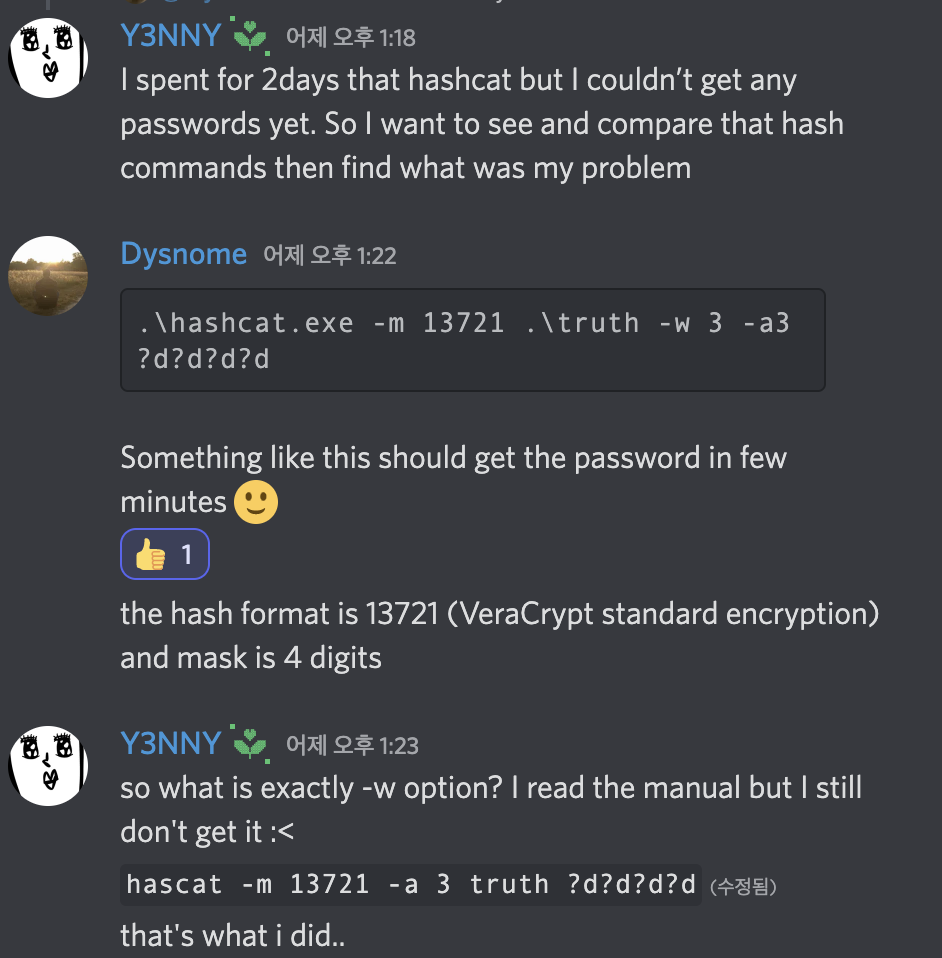

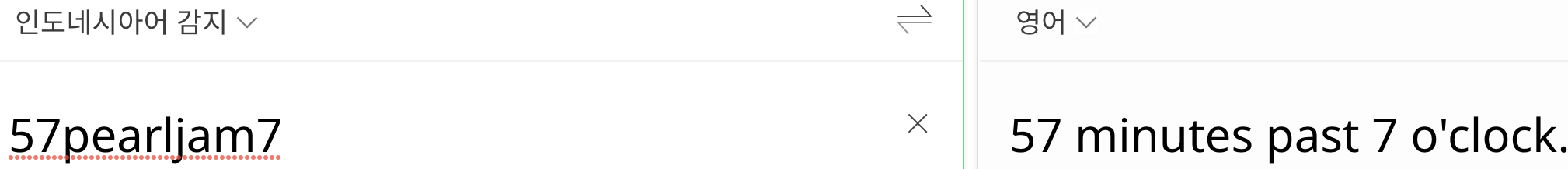

하나 하나 찾다가 시간이 오래 걸려서 디스코드를 통해 힌트를 얻었다.

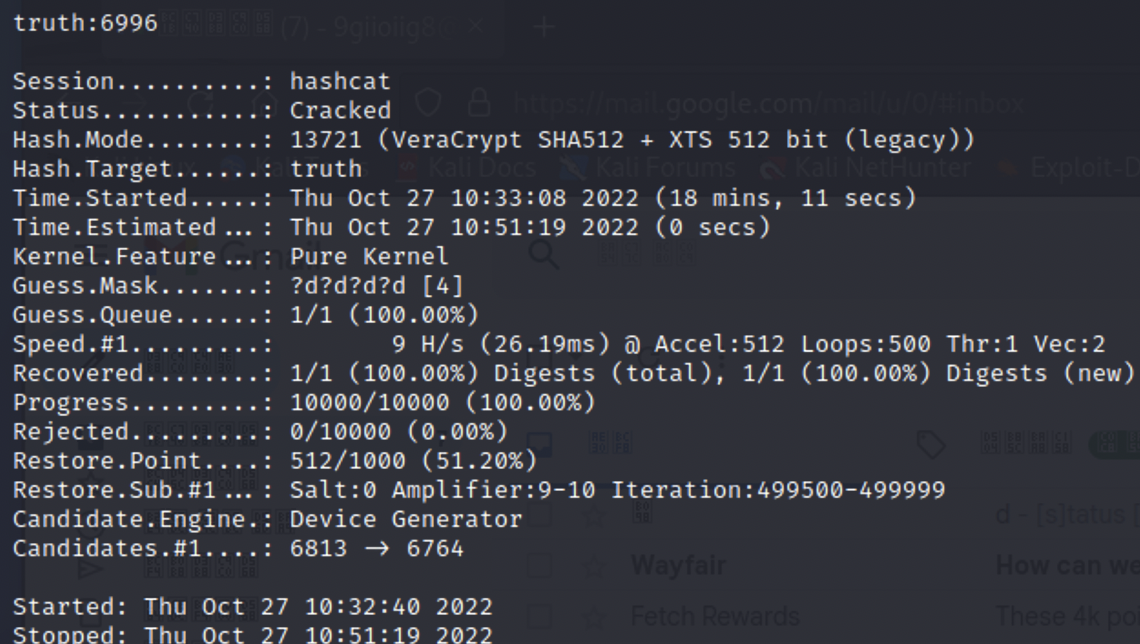

근데도 답이 안나와서 헤매던 중.. 알고보니 비밀번호 크랙 결과값은 나왔는데, hashcat을 처음 써본 나는 어디서 결과값이 나오는 지 몰랐다.. 왓더헬?

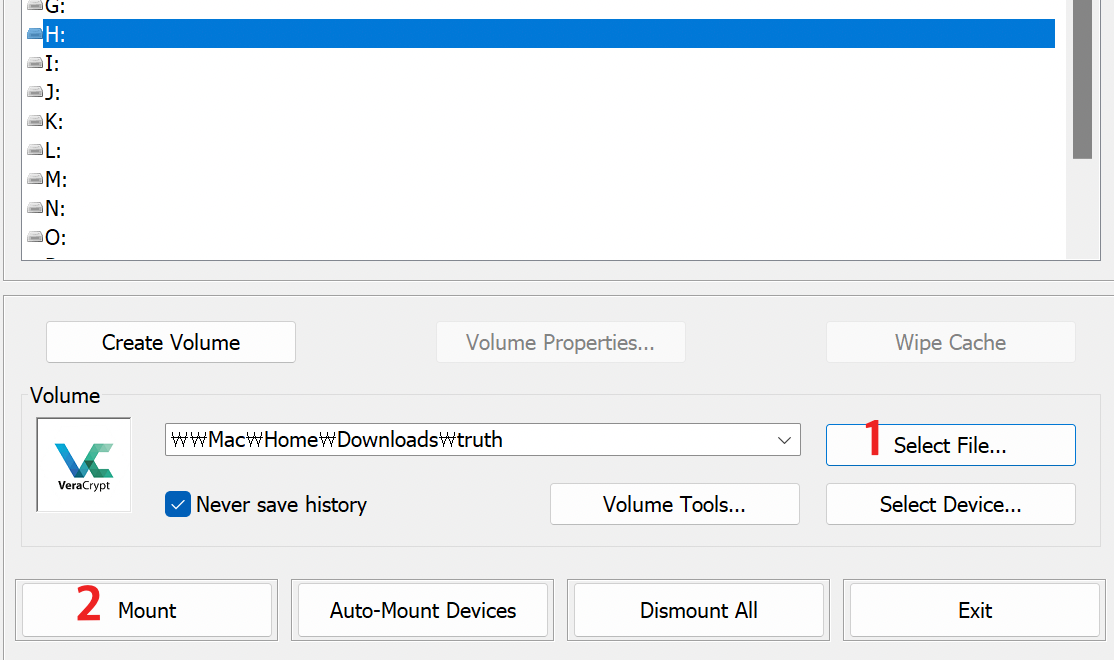

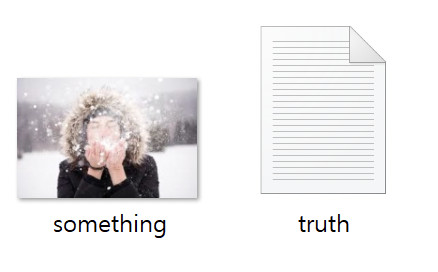

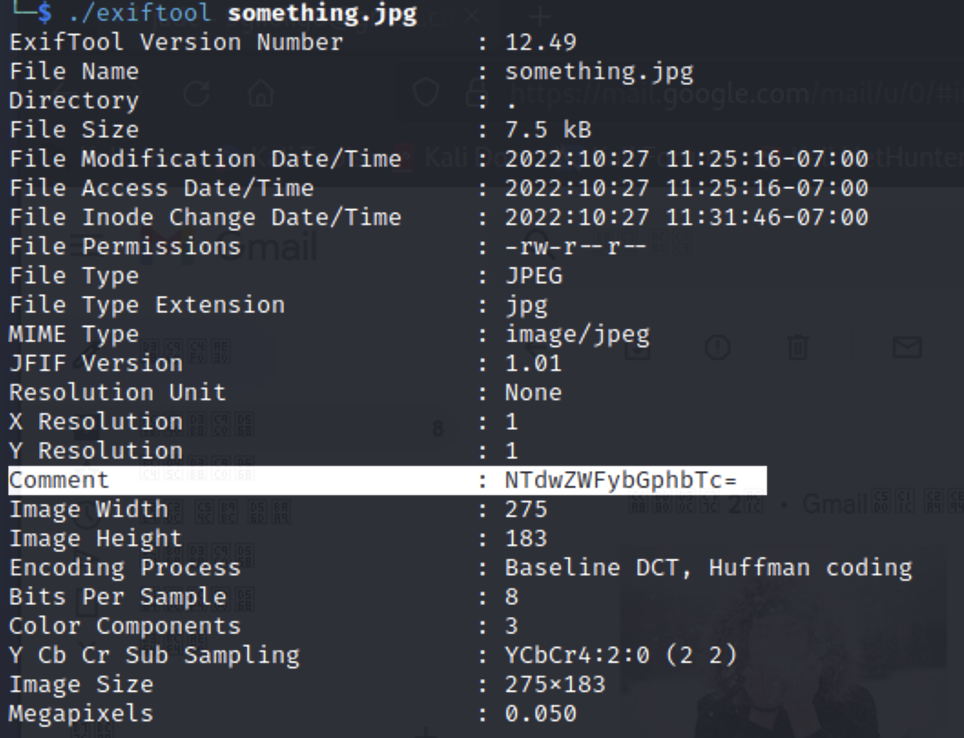

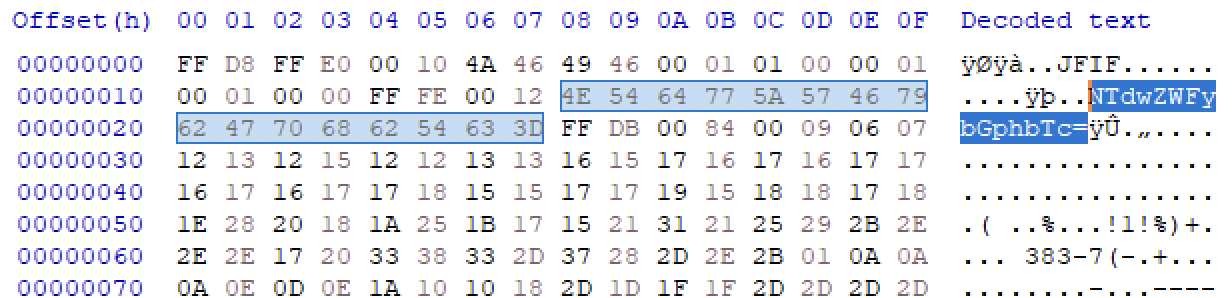

그다음은 사진을 분석해보자.

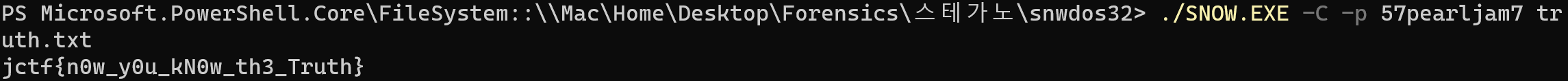

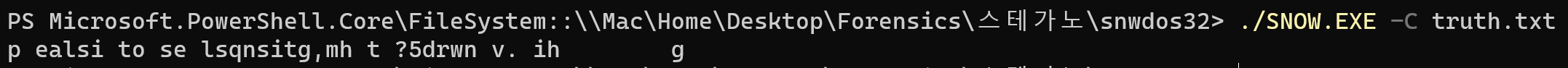

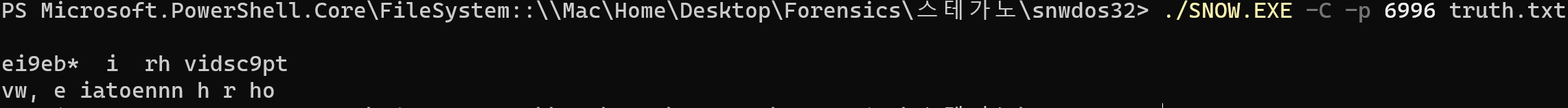

그렇다면, 디코딩 값이 화이트 스페이스 스테가노 파일의 비밀번호가 될 수 있을까 하는 마음에 시도를 해보는데..